BM XのSD-WANとMeraki MX

BM XのSD-WANは、type Iとtype Mの2種類があり、Type Mではルーター兼UTMとしてMeraki MXシリーズを提供しています。

Meraki MXは「クラウドダッシュボードから設定・監視・管理ができる」のが特徴で、直感的に操作できるため、

情報システム担当者さまが簡単に設定を変更できるのも魅力です。

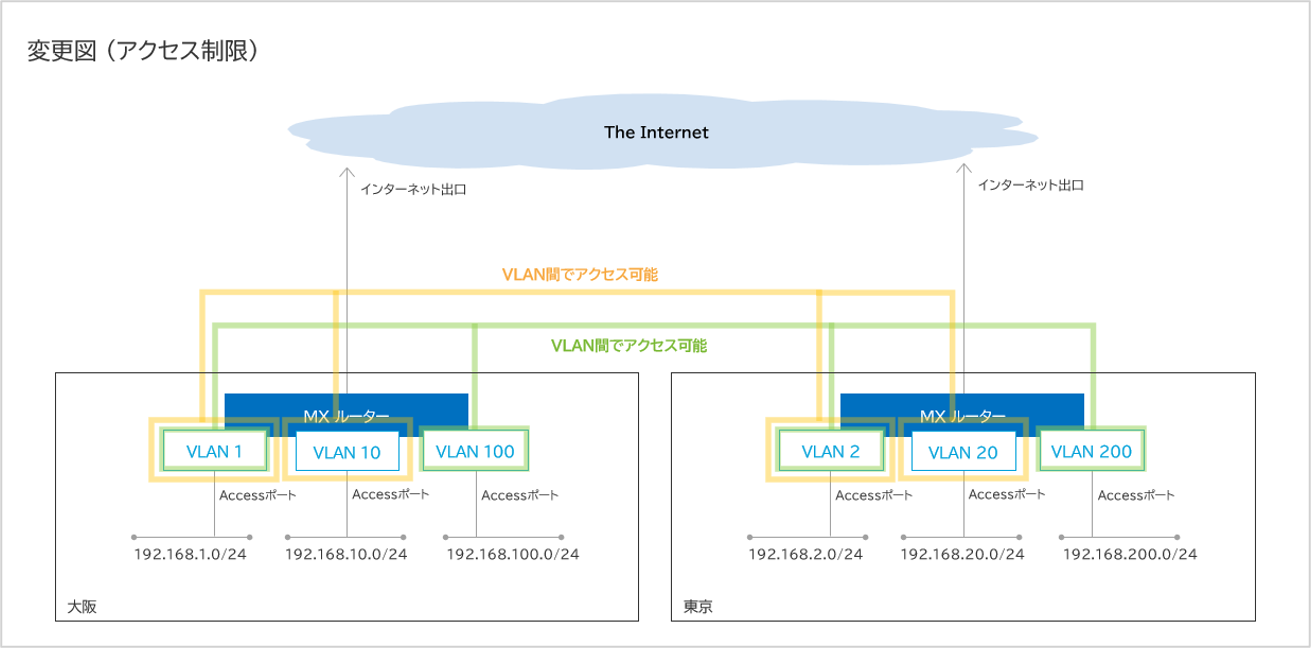

今回は、MXのVLAN間でアクセス制限を設定する方法と、適用結果を検証していきます。

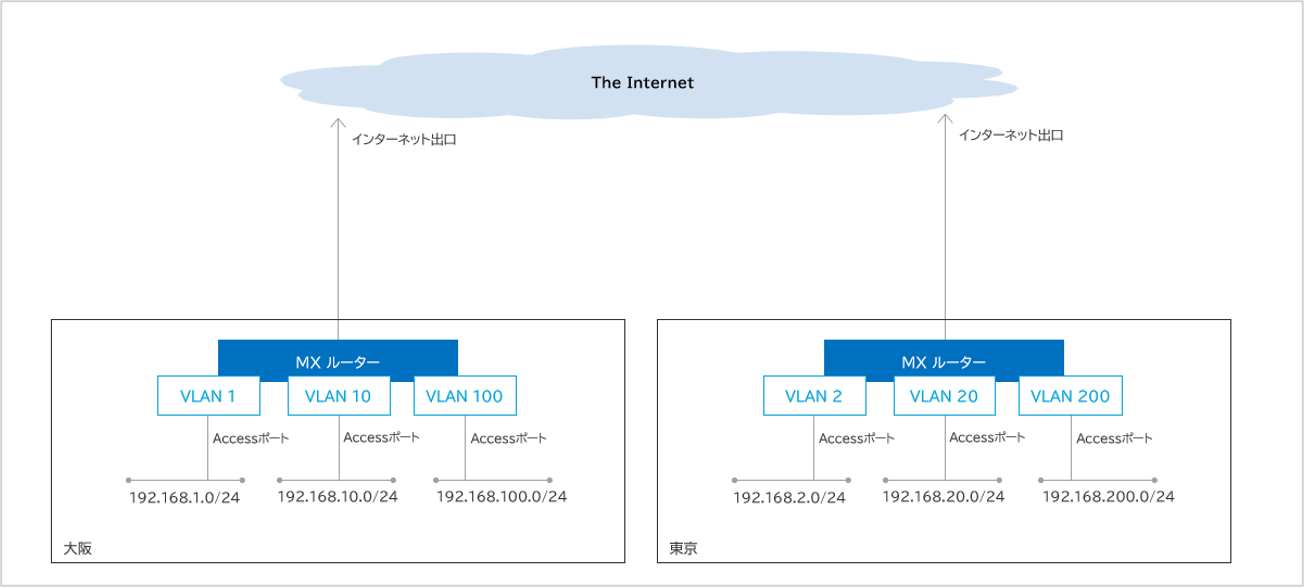

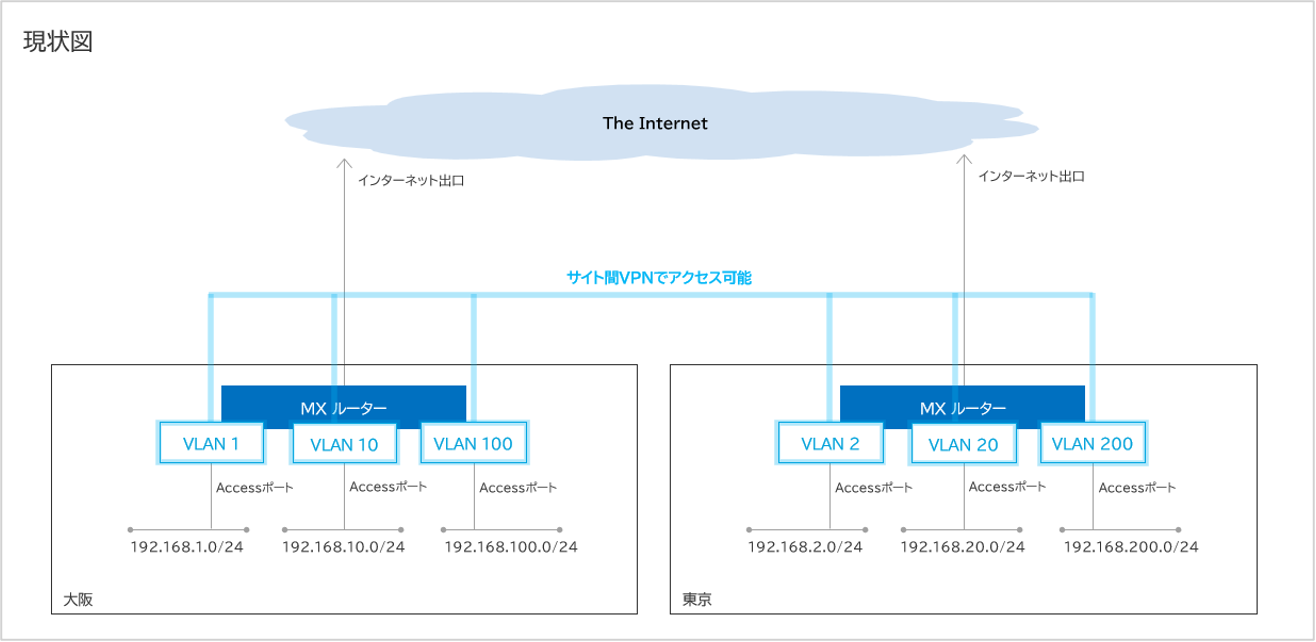

デフォルトでは、同じMX内のVLAN間はアクセス可能なため、異なるMXのVLAN間のルーティングを設定します。

【設定方法】

- サイト間VPN → VPN設定 → ローカルネットワーク

- VPNモードを有効化 (他のMXへVPN経由で経路広報)

この設定により、全VLAN間のアクセスが可能になります。

これで検証準備が整いました。

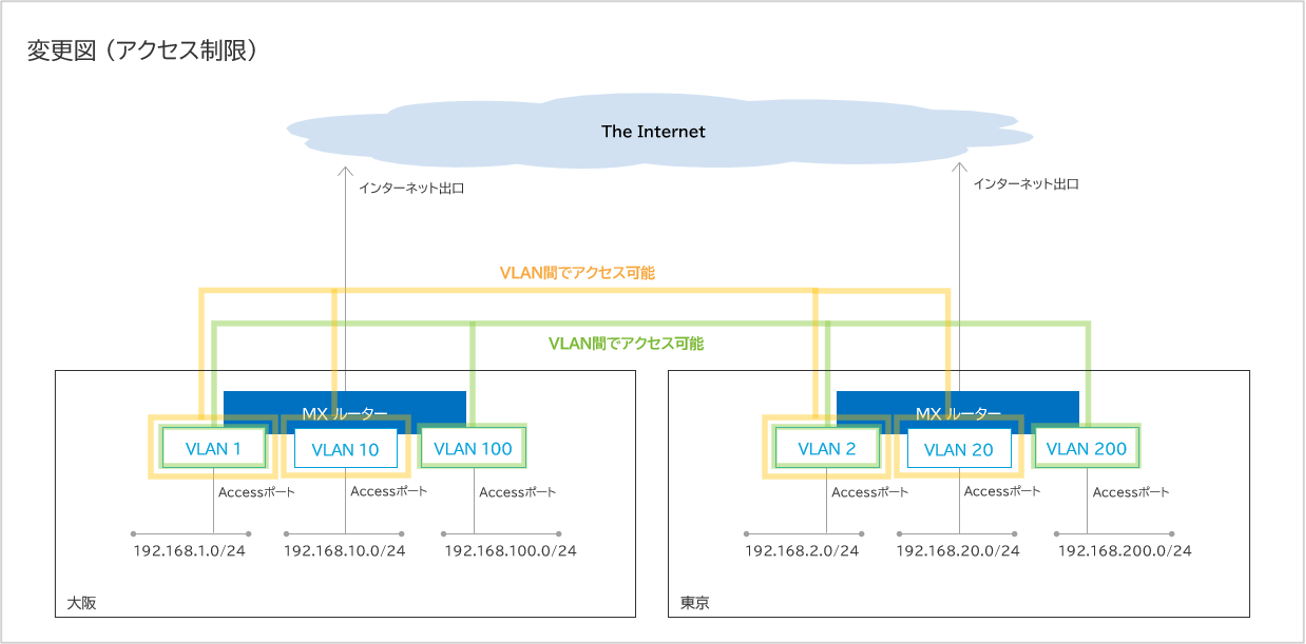

図のようなアクセス制限が可能かを2stepで検証していきます。

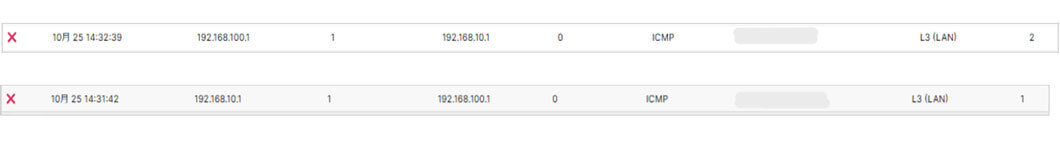

検証① 同じMXのVLAN間アクセス制限

-

ファイアウォール → レイヤ3 → アウトバウンドルール

-

拒否ルールを追加 (VLAN10⇔100、VLAN20⇔200間の通信拒否)

○ 192.168.1.1 ⇔ 192.168.10.1 → Ping応答あり (拒否ルールなし)

× 192.168.100.1 ⇔ 192.168.10.1 →Ping応答なし (拒否ルール適用)

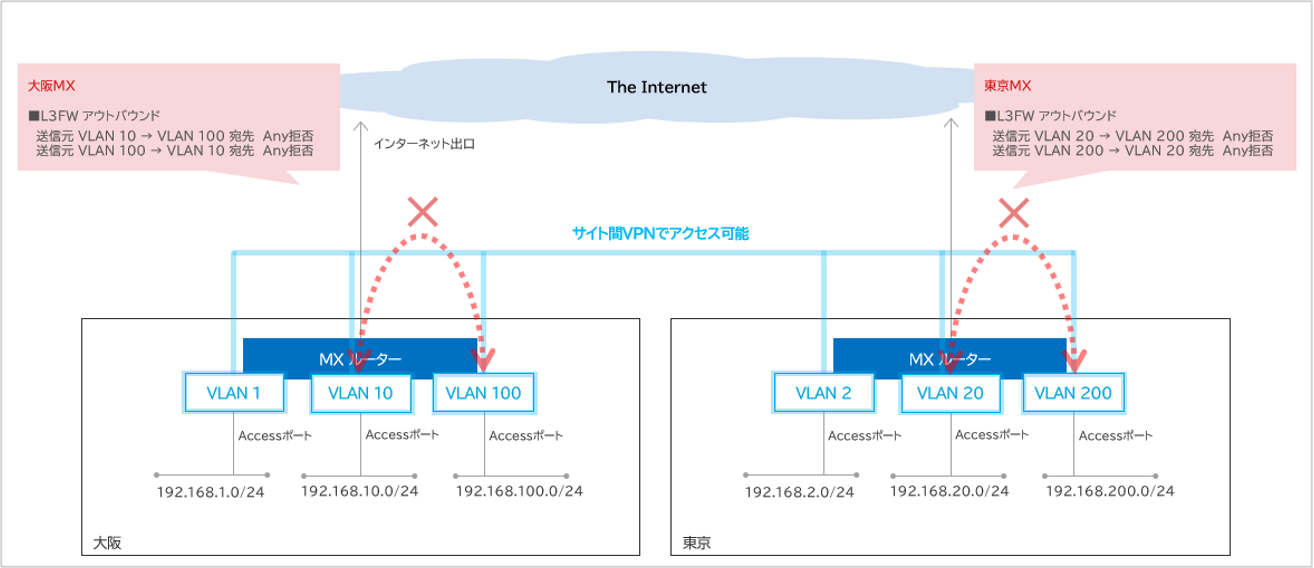

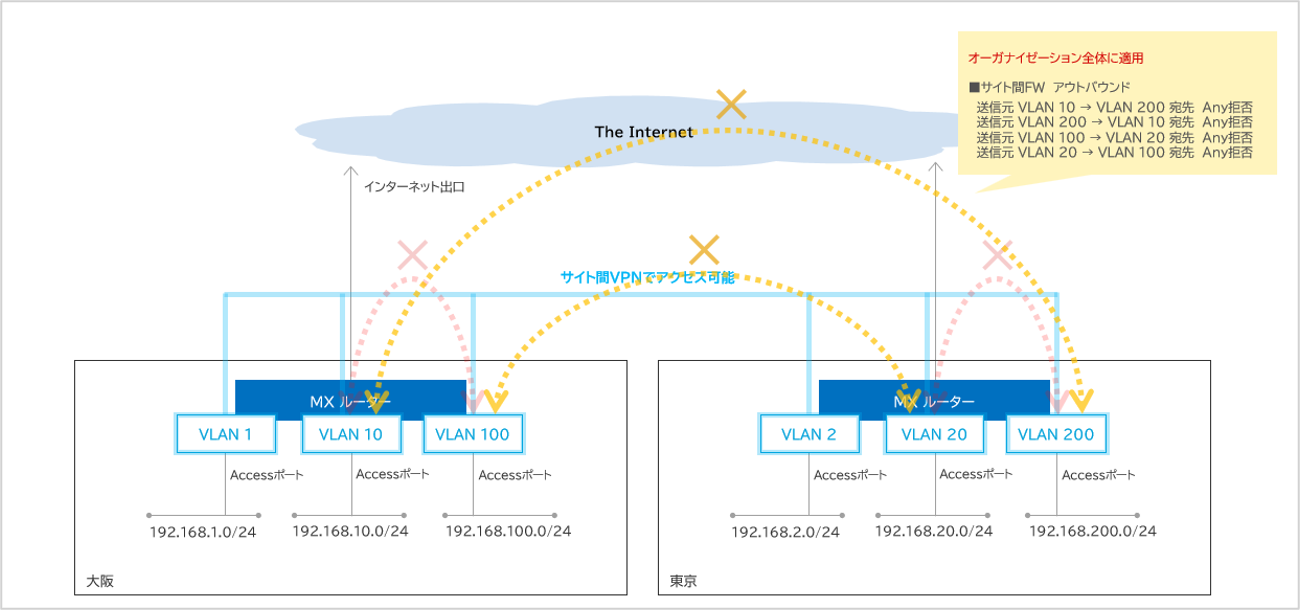

検証② 異なるMXのVLAN間アクセス制限

VPNモードを有効にした状態で、異なるMXのVLAN間アクセス制限を行います。

【設定箇所】

- サイト間VPN → サイト間アウトバウンドファイアウォール

- 拒否ルールを追加 (VLAN10⇔200、VLAN100⇔20間の通信拒否)

注意点として、L3アウトバウンドルールはMX単位で適用されるのに対し、

サイト間アウトバウンドファイアウォールは オーガナイゼーション単位で適用されるため、送信元・宛先を明確にする必要があります。

また補足として、サイト間アウトバウンドファイアウォールと、L3アウトバウンドファイアウォールはステーフルのため、

戻りの通信は明示的に許可設定をなくても通信が可能です。

大阪MX+東京MX

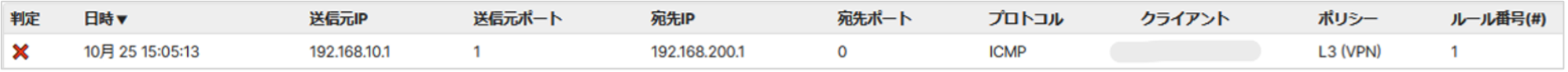

同じようにPingテストを実施した結果、このようになりました。

【結果】

○ 192.168.10.1 ⇔ 192.168.2.1 → Ping応答あり (拒否ルールなし)

× 192.168.10.1 ⇔ 192.168.200.1 → Ping応答なし (拒否ルール適用)

× 192.168.10.1 ⇔ 192.168.100.1 → Ping応答なし (L3ファイアウォールのルール適用)

MXのファイアウォールログを確認すると、 【L3(VPN)】 または 【L3(LAN)】 として正しくブロクされていることがわかりました。

これで図の通りにアクセス制限を適用できました。

まとめ

MXはダッシュボードで直感的に設定できる一方で、コンフィグベースのコマンドは確認できません。

そのため、今回のように同じVLAN間のアクセス制限でも、設定箇所や適用範囲、そしてルールの粒度などを意識することが重要です。

しかし、一度設定方法を理解すれば、現地作業なしでクラウドから簡単に変更・修正が可能ですので

L3スイッチなしでシンプルにアクセス制限を行いたい方は、ぜひ試してみてください。

次回は、「クライアントVPNのアクセス制限・ポリシー適用」についてお話しできればと考えています。

お楽しみに!みんなもPing打ってみな、飛ぶぞ!