前回は、Meraki MXのVLAN間通信におけるアクセス制限の設定方法をご紹介しました。 今回は、クライアントVPNのユーザーに対してアクセス制限をかける方法と、その具体的な設定手順について解説します。

クライアントVPNの接続方式と制限方法の違い

Meraki MXでクライアントVPNユーザーにアクセス制限をかけるには、基本的に グループポリシー を活用します。

ただし、接続方式によって制限のかけ方が異なります。

①IPsec/L2TP

・ Meraki MXの標準機能で利用可能

・ ユーザーごとにポリシーを適用

・ 初回接続前にポリシーを適用することは不可

②AnyConnect (Cisco Secure Client)

・ ソフトウェアライセンスの購入により利用可能

・ ユーザー全体に一律のポリシー事前適用可能

・ ユーザーごとのポリシー適用も可能 (初回接続後に割り当て)

この違いを踏まえたうえで、以下に設定手順を紹介します。

Case1 ユーザー単位でのアクセス制限

まずは、ユーザーごとに個別のアクセス制限をかける方法です。

【要件】

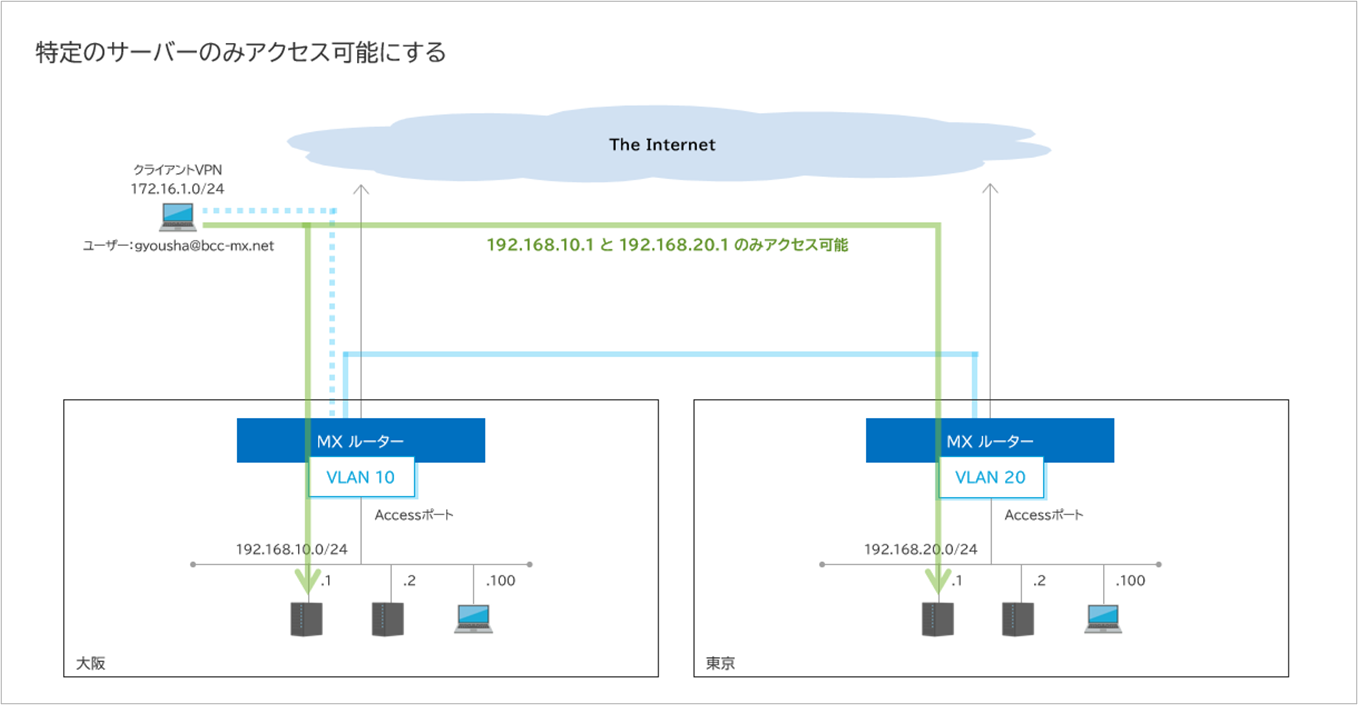

特定ユーザー (例:gyousha@bcc-mx.net)がVPN接続した際、

192.168.10.1および192.168.20.1宛のみ通信を許可し、それ以外は拒否する (図参照)

【設定手順】

1.クライアントVPNを有効化したネットワークを選択

2.左メニュー → [ネットワーク全体] → [グループポリシー] をクリック

3.[グループの追加]で 新しいポリシーを作成

4.[ファイアウォール&トラフィックシェーピングルール]で、 [カスタム] を選択

5.[L3ファイアウォール] に以下を設定し保存

※グループポリシーのL3ファイアウォールはステートレスのため、戻り通信も明示的に許可が必要になります。

#1 … 192.168.10.1 宛を許可

#2 … 192.168.20.1 宛を許可

#3 … 172.16.1.0/24(クライアントVPNのサブネット) 宛を許可

#4 … それ以外は全拒否

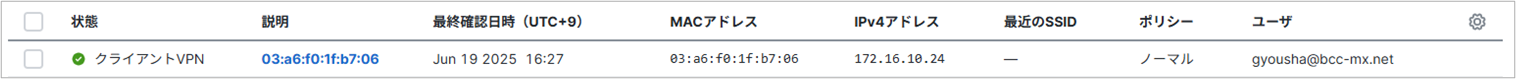

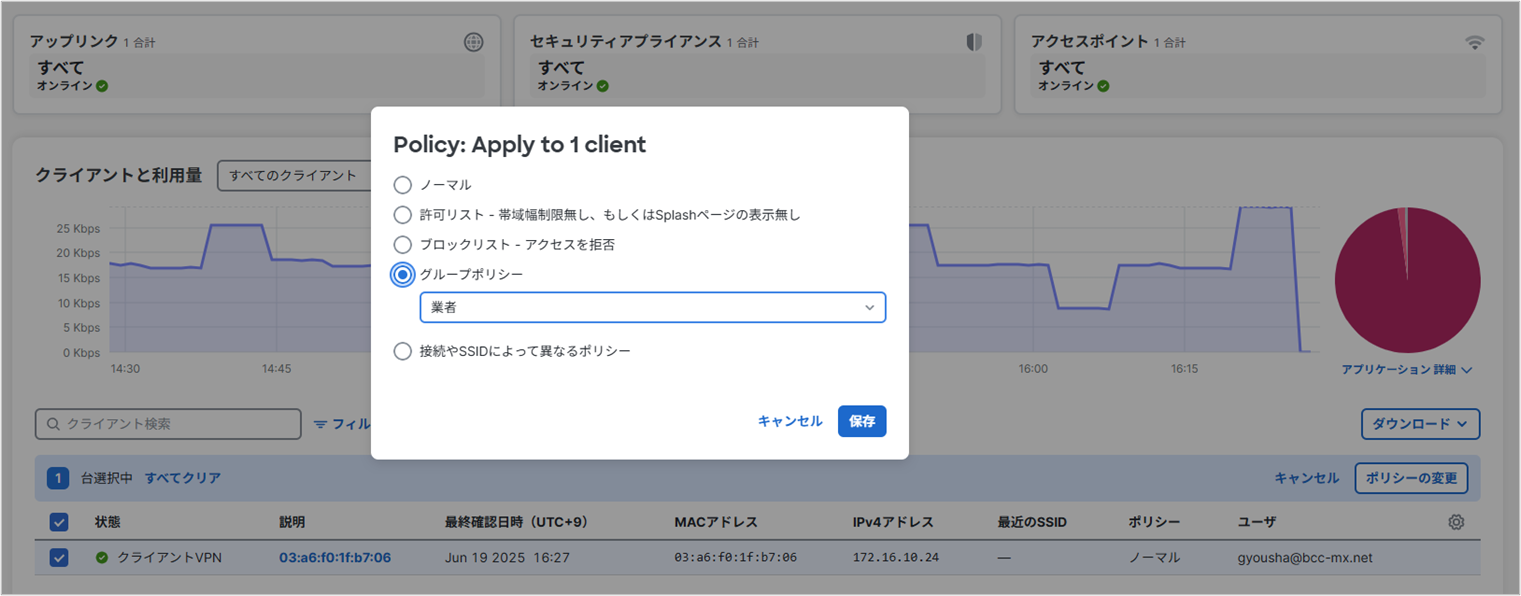

グループポリシーの作成後、クライアントページから gyousha@bcc-mx.net のユーザーにポリシーを適用します。

【設定手順】

1.左メニュー → [ネットワーク全体] → [クライアント] をクリック

2.該当ユーザー(gyousha@bcc-mx.net)で接続しているクライアントを選択

3.[ポリシーの変更] をクリックし、作成したグループポリシーを適用

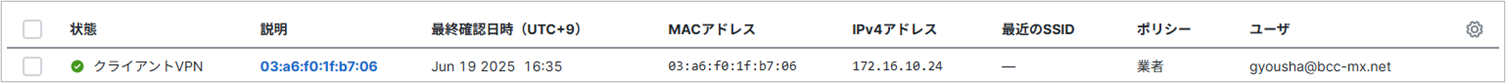

これで、 特定ユーザー(gyousha@bcc-mx.net)に対して、アクセス制限をかけることができました。

補足となりますが、MerakiはMACアドレスでクライアントを識別するため、通常MACアドレスごとにポリシーを適用しますが、

クライアントVPNの場合は、ユーザーに対してポリシーが適用されます。

そのため、異なる端末からのVPN接続でも、同じユーザーでログインしていれば、同じポリシーが適用されます。

Case2 ユーザー全体へのアクセス制限

続いて、クライアントVPNのユーザー全体に制限をかける方法です。

IPsec/L2TPでは、上記のように初回接続後、1ユーザーずつポリシー適用が必要ですが、

AnyConnectを利用すれば、事前にVPNユーザー全体へ一律の制限をかけることができます。

同じ手順で 「VPNユーザー全体」 のグループポリシーを作成後、AnyConnectのユーザー全体に適用します。

【設定手順】

1.左メニュー → [セキュリティ&SD-WAN] → [クライアントVPN] をクリック

2.上部タブ [Cisco Secure Client Settings] をクリック

3.[デフォルトグループポリシー] から、作成したグループポリシーを選択し保存

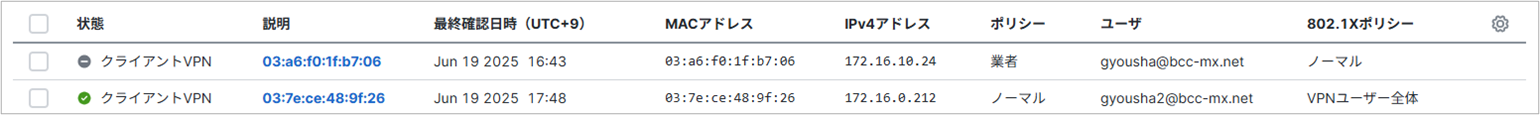

設定完了後、新規作成したユーザー gyousha2@bcc-mx.net でAnyConnectの初回接続を行うと、

802.1Xポリシーとして、自動的に指定したグループポリシー (VPNユーザー全体) が適用されていることが確認できました。

これで、 AnyConnectで接続するユーザー全体にアクセス制限を事前にかけることができました。

よくある要件とMerakiでの対応可否

おまけとなりますが、クライアントVPNでよくある要件についても、備忘録として対応可否をまとめてみました。

◎ VPNユーザーのインターネット通信は、社内ネットワークを経由させず、そのまま接続元の環境から通信させたい (スプリットトンネル)

…AnyConnectの場合は、宛先によってルーティングの設定ができます。

VPN接続元の環境から、MXを経由せず、インターネットへ抜けていくことが可能です。

✕ VPNユーザーに固定IPを割り当てたい

…クライアントVPNのサブネットは指定できますが、サブネットからランダムで配布されるため、固定IPの割り当てはできません。

✕ VPN接続時にMACアドレス認証を行いたい

…送信元端末のMACアドレスはVPN装置から見えないためMACアドレスによる認証はできません。

◎ VPN接続時に多要素認証を行いたい

…Meraki MX単体ではできませんが、Cisco Secure Connectの場合は、

SolitonやDuoなどのソリューション、もしくはEntra IDやローカルADなどを用いて、RADIUS認証やSAML認証ができます。

今後も様々な要件に対して検証を行い、本ブログで更新していけたらと思います。

おわりに

今回は、Meraki MXにおけるクライアントVPNユーザーへのアクセス制限の方法について解説しました。

グループポリシーを活用することで、ユーザー単位にもユーザー全体にも柔軟な制御が可能です。

また、グループポリシーでは以下のような制御も可能です

・アプリケーション単位のブロック

・曜日や時間帯によるアクセス制御

・帯域制御(トラフィックシェーピング)

・Webフィルタリング etc

運用中の方も、これから導入を検討されている方も、ぜひ今回の内容を参考にしていただけると幸いです。

次回もお楽しみに!みんなもPing打ってみな、飛ぶぞ!